Voici tout un dossier paru en février dans la revue Archimag sur le « sourcing », phase importante dans la collecte d’informations et qui permet de se démarquer dans le monitoring de flux pertinents et de qualité. Phase essentielle dans le cycle de l’information qui permet d’allier curiosité, utilisation de la sérendipité, trouvaille de pépites de sites internet…un bon dossier pour trouver de nouvelles sources d’information également.

Comme l’énonce ainsi Béatrice Foenix-Riou, un bon sourcing ne sera bien effectué que si un plan de veille aura été élaboré en amont. La condition essentielle pour acquérir une rigueur dans la collecte d’information. Vu la masse d’informations disponible aujourd’hui et la diversité des outils et des moyens pour y accéder l’on se soit d’être encore plus vigilant / la recherche de sources de qualité.

Voici d’autres astuces pour découvrir de nouvelles sources :

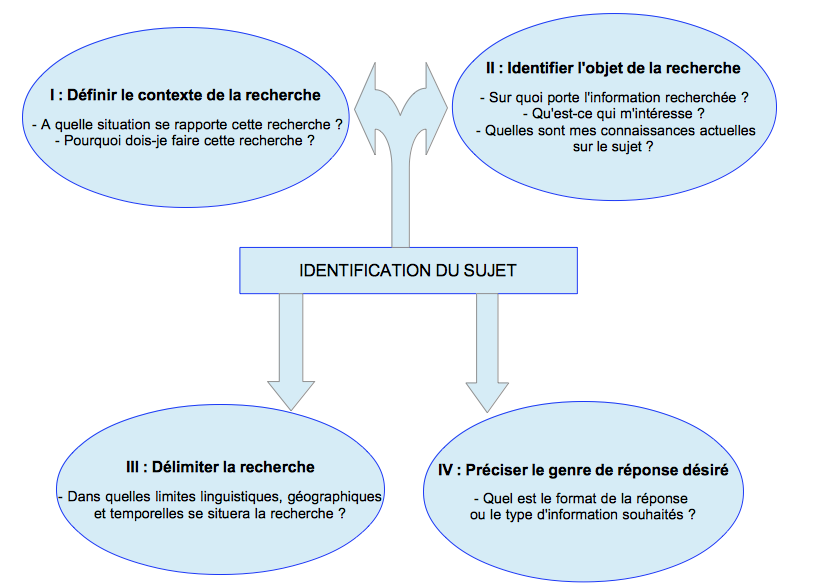

- Temps de la réflexion et élaborer un plan de veille détaillé.

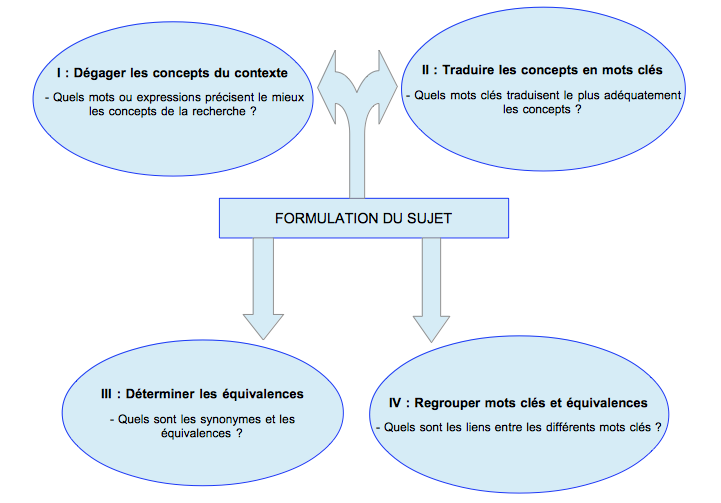

- Choisir des mots-clés significatifs : Extraire les concepts du sujet à travers des mots ou expressions. Ne retenir que les mots significatifs : pas d’articles, adverbes, propositions.

- Trouver des synonymes, antonymes et mots génériques pertinents : Dictionnaire terminologique : http://www.granddictionnaire.com/ + Portail terminologique : http://www.termsciences.fr/ + Mesh : http://mesh.inserm.fr/FrenchMesh/search/index.jsp

- Effectuer une recherche avancée en utilisant des opérateurs logiques : On pense aux opérateurs booléens

- Thésaurus : Le thesaurus est une liste organisée de termes regroupés par domaines conceptuels et hiérarchisés en termes génériques et spécifiques. Les mots-clés sont définis lors de l’analyse du document. Ils décrivent le plus précisément possible le contenu du document. L’orthographe doit être respectée. exemple : http://vocabularies.unesco.org/browser/thesaurus/fr/

- La recherche visuelle et d’images pour la veille : Lire « Tirer parti de la recherche visuelle et d’images pour la veille » (Septembre / Octobre 2017) + Sourcing pour la veille : pensez à utiliser les images !

- L’humain avec les personnes ressources : contacter directement des personnes d’un secteur dédié par exemple. D’où l’utilité de connaître des personnes diverses et de secteur.

- Etudier la page de liens (blogroll) : Moins de blogs donc moins de blogrolls mais on voit aussi que les blogueurs font disparaître cette zone dans leurs CMS. Le nouvel esprit blogroll aujourd’hui est plutôt dans la visualisation des followers sur Twitter qui permet de trouver de bons flux Twitter à suivre mais aussi de découvrir les sites liés aux comptes plus directement.

Quelques conseils dans la collecte d’information :

Veille radar : large spectre. Sujet plus large

Veille cible : surveillance de sources spécifiques

Élargir ses horizons professionnels : l’importance de la diversité des approches

Dans le monde professionnel en constante évolution, il est alors essentiel de sortir de sa zone de confort. Cette démarche d’ouverture permet d’enrichir ses compétences, mais aussi de revenir à son cœur de métier avec un regard neuf et des méthodes innovantes.

L’importance de s’ouvrir à d’autres domaines d’expertise

S’enfermer dans sa communauté professionnelle et adopter une vision étroite est contre-productif dans notre environnement de travail moderne. En effet, l’observation et l’apprentissage des pratiques expertes dans d’autres secteurs permettent de découvrir des passerelles inattendues qui enrichissent notre propre expertise.

L’apport du référencement à d’autres disciplines

Le métier de référenceur offre un excellent exemple de cette transversalité. Ces professionnels travaillent quotidiennement sur :

- Les champs lexicaux et terminologies

- L’optimisation des requêtes (longue traîne vs courte traîne)

- L’identification des mots-clés stratégiques

Cette expertise linguistique s’apparente ainsi aux techniques employées pour développer des thésaurus.